Nuspręsti, ar failas užkrėstas, ar neapsaugotas nuo „VirusTotal“ nuskaitymo rezultato, gali būti nelinksma, kai pusė antivirusinės programos rodo, kad ji užkrėsta, o kita pusė rodo, kad ji yra švari.

Galite pabandyti išanalizuoti pusiau aptiktą failą naudodamiesi internetine smėlio dėžės paslauga, pavyzdžiui, „ThreatExpert“, tačiau ataskaita parodo programos elgesį tik jai paleidus ir nenurodo, ką ji daro, kai įjungta parinktis arba kai paspaudžiamas programos mygtukas. .

Tai yra tada, kai „smėlio dėžės“ programinė įranga, tokia kaip „Sandboxie“, bus paleista leidžiant paleisti bet kurias programas kompiuteryje, nesvarbu, ar jos saugu, ar neužkrėstos, tačiau visi pakeitimai vis tiek nepaveiks jūsų kompiuterio.

Nors „Sandboxie“ dažniausiai naudojama norint apsaugoti kompiuterį, vykdant programas izoliuotoje vietoje, ji taip pat gali būti naudojama analizuoti programos elgesį. Čia yra 2 būdai, kaip ištirti pakeitimus, kuriuos jūsų kompiuterio sistemoje padarė programos, vykdomos „Sandboxie“ viduje.

Automatinė analizė naudojant „Buster Sandbox Analyzer“

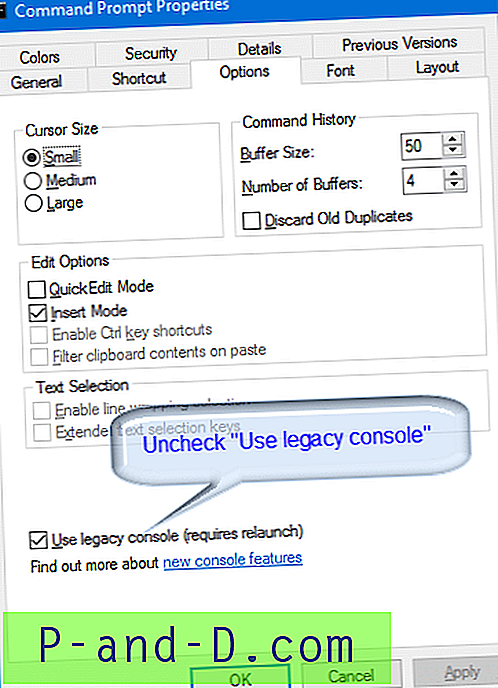

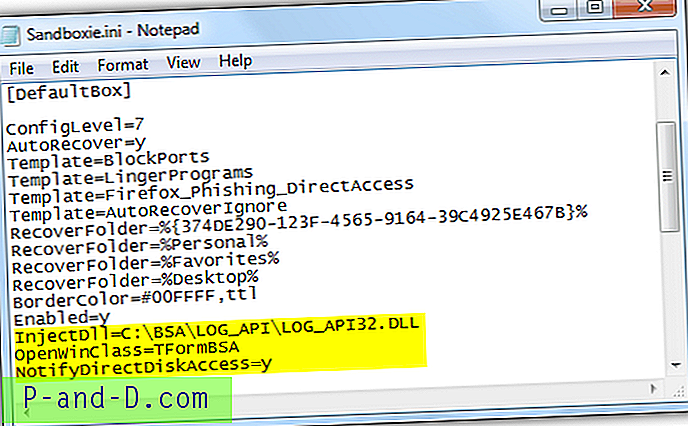

„Buster Sandbox Analyzer“ (BSA) yra nemokamas įrankis, kurį galima naudoti norint stebėti bet kokio proceso, kuris vykdomas „Sandboxie“ viduje, veiksmus. Nors BSA yra nešiojamoji programinė įranga, ji veikia netinkamai ir reikalauja vienkartinės konfigūracijos rankiniu būdu, kad būtų įkeltas BSA DLL failas, pridedant 3 eilutes prie „Sandboxie“ INI konfigūracijos failo.

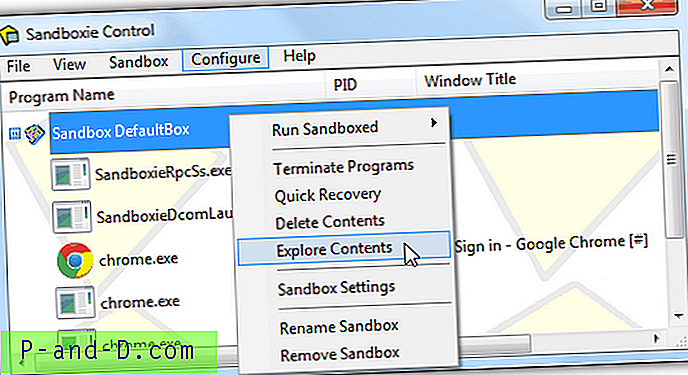

Atminkite, kad jei ketinate vykdyti tikslius diegimo nurodymus iš oficialios svetainės, turite išgauti „Buster Sandbox Analyzer“ aplanką į savo C: \ disko šaknį. Kai tai bus padaryta, paleiskite BSA.EXE vykdomąjį failą iš aplanko C: \ bsa ir turėsite įvesti smėlio dėžės aplanko kelią, kad patikrintumėte, kuri yra „Sandboxie“ smėlio dėžės aplanko vieta. Norėdami sužinoti vietą, atidarykite „Sandboxie Control“, du kartus spustelėdami geltoną aitvaro dėklo piktogramą iš pranešimų srities, vilkite bet kurią programą ir nuneškite ją į „Sandbox DefaultBox“. Dabar dešiniuoju pelės mygtuku spustelėkite „Sandbox DefaultBox“ „Control“ lange ir pasirinkite „Naršyti turinį“.

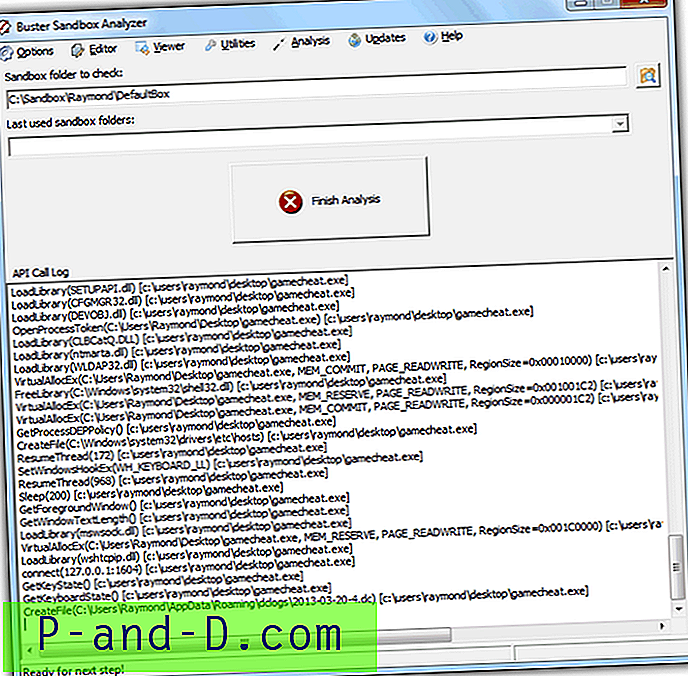

Atidaromas naršyklės langas su keliu į smėlio dėžę, kurią galite nukopijuoti ir įklijuoti į „Sandbox folder to check“. Spustelėkite mygtuką „Pradėti analizę“ „Buster Sandbox Analyzer“ ir dabar galite paleisti norimą analizuoti programą „Sandboxie“. Kai programa vykdoma po „Sandboxie“, pamatysite, kad BSA API skambučių žurnalo langas užpildytas informacija.

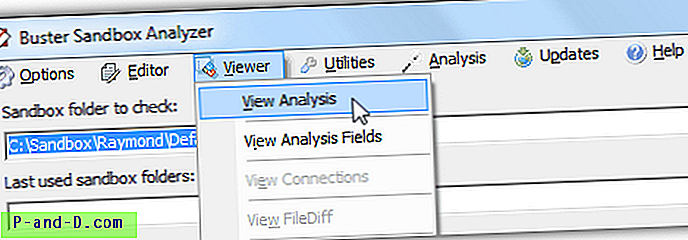

Kai baigsite išbandyti programą ir norėsite išanalizuoti programos elgesį, pirmiausia turėsite nutraukti procesą iš „Sandboxie Control“ spustelėdami dešinįjį pelės mygtuką ir pasirinkdami „Nutraukti programas“. Grįžkite į „Buster Sandbox Analyzer“ ir spustelėkite mygtuką Baigti analizę. Meniu juostoje spustelėkite Viewer ir pasirinkite View Analysis. Atidaromas analizės tekstinis failas, kuriame bus pateikta išsami programos „Sandboxie“ vykdomos programos veiksmų ataskaita.

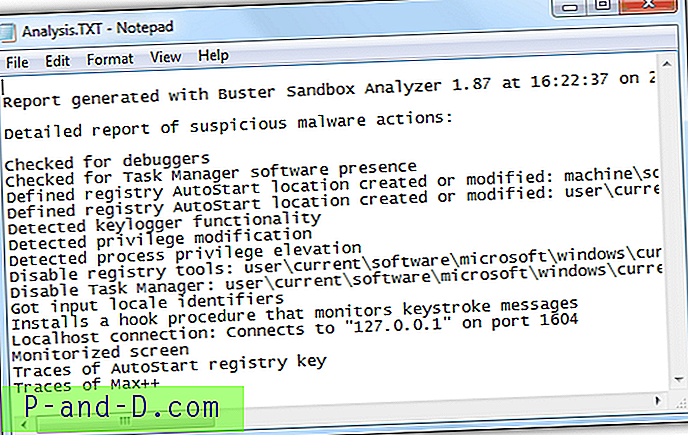

Žemiau pateikta ekrano kopija yra „DarkComet RAT“ sukurtų veiksmų pavyzdys. Jis patikrina, ar nėra derinimo priemonių, užduočių tvarkyklės programinės įrangos buvimo, sukuria automatinį paleidimą registre, registruoja klavišų paspaudimus, privilegijų pakėlimą, neleidžia „regedit“ ir užduočių tvarkytuvą ir prisijungia prie nuotolinių kompiuterių, turinčių prievado numerį.

Papildomos pastabos : kai kuri kenkėjiška programa turi antidebilizavimo funkciją, kai ji automatiškai pasibaigia, kai ji naudojama derinimo įrankiuose ar virtualiose mašinose, kad būtų išvengta analizės arba būtų galima priversti mažiau patyrusius vartotojus galvoti, kad failas yra saugus. „Buster Sandbox Analyzer“ tikrai pralenkia žaidimą, nes jis atnaujinamas bent kartą per mėnesį, kad kenkėjiškos programos neatpažintų jo kaip derinimo.

Atsisiųskite „Buster Sandbox Analyzer“

Rankinė analizė

Programos elgseną iš „Sandboxie“ galima analizuoti rankiniu būdu, nenaudojant jokių trečiųjų šalių įrankių, tačiau, naudodamiesi „Buster Sandbox Analyzer“, išsamios analizės negausite. Galite lengvai sužinoti, ar smėlio dėžėje užprogramuota programa neleidžia jokių papildomų failų į standųjį diską, ir registre pridėjote automatinio paleidimo reikšmes, kurios yra pakankamas įrodymas, kad programa yra kenkėjiška.

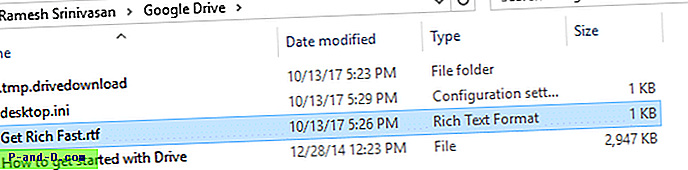

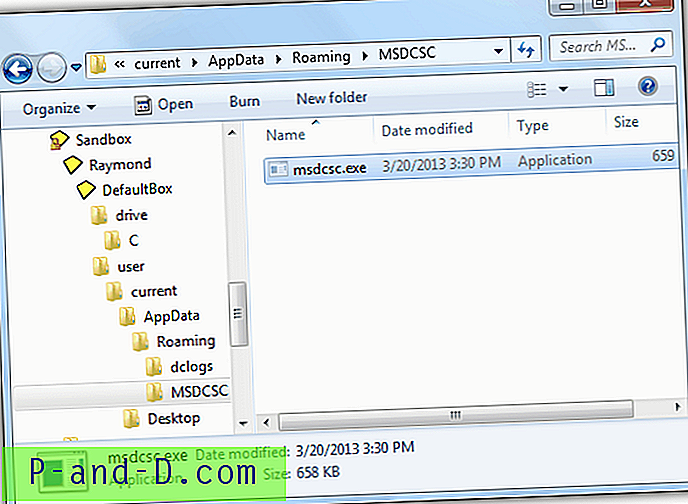

Norėdami peržiūrėti failo pakeitimus, dešiniuoju pelės mygtuku spustelėkite „DefaultBox“ iš „Sandboxie Control“ lango ir pasirinkite „Naršyti turinį“ arba, tiesiogiai, eikite į C: \ „Sandbox“ [Vartotojo vardas] \ „DefaultBox“. Jei matote bet kurį aplanką, pvz., „Diską“ arba „vartotoją“, tai reiškia, kad smėlio dėžėje esanti programa sukūrė kai kuriuos failus kietajame diske. Tęskite prieigą prie aplankų, kol pamatysite kai kuriuos failus. Žemiau pateikiamas įtartino elgesio pavyzdys, kai smėlio dėžės programa paleista iš darbalaukio sukuria dar vieną jos kopiją į dabartinio vartotojo programos duomenų aplanką.

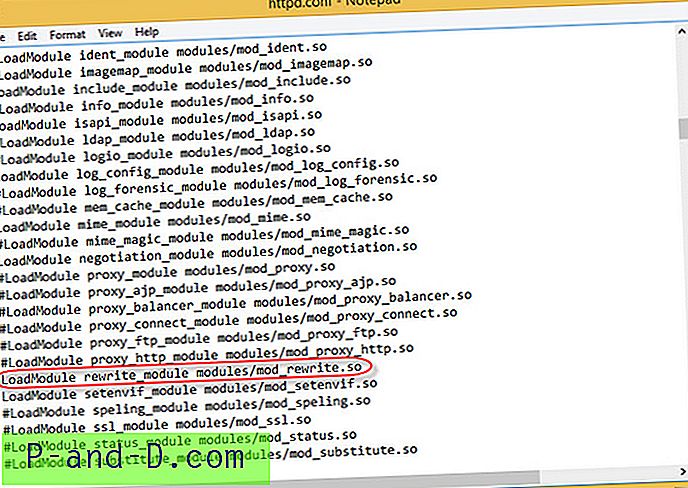

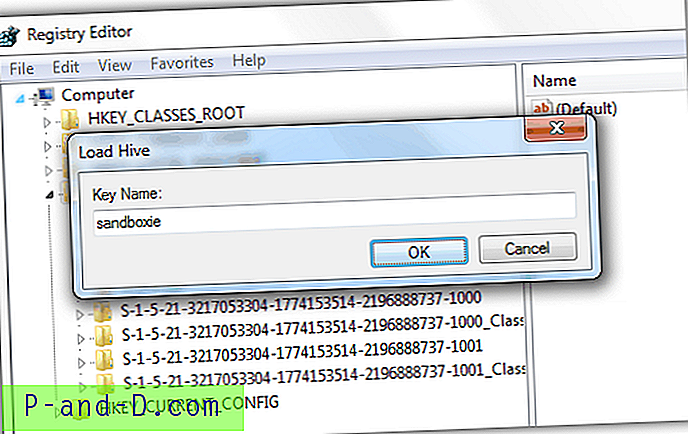

Analizuodami registro pakeitimus pirmiausia turėsite nutraukti programą iš „Sandboxie Control“. Paspauskite WIN + R, kad atidarytumėte „Run“ langą, įveskite regedit ir spustelėkite Gerai. Išskleiskite HKEY_USERS registro aplanką du kartus spustelėdami jį, meniu juostoje spustelėkite Failas ir pasirinkite Įkelti avilį . Eikite į C: \ „Sandbox \“ [Vartotojo vardas] \ DefaultBox \ ir atidarykite „ RegHive“ be jokio failo plėtinio. Norėdami lengvai identifikuoti kodą, įveskite ką nors, pvz., Smėlio dėžę, ir spustelėkite Gerai.

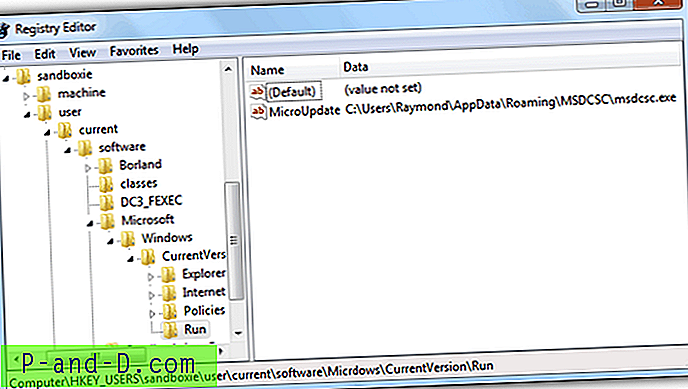

Kitas registro aplankas su pavadinimu, kurį anksčiau nustatėte rakto pavadinimui, bus pridėtas HKEY_USERS pabaigoje. Dabar galite išplėsti registro aplanką, kad išanalizuotumėte pridedamas ar pakeistas vertes.

Kaip matote iš aukščiau pateikto pavyzdžio ekrano, smėlio dėžės pritaikymas „Sandboxie“ taip pat pridėjo automatinį paleidimo vertę dabartiniam registruotojo vartotojui, kad būtų paleistas failas, kuris buvo numestas aplanke „Application Data“, kai vartotojas prisijungia. Kompiuterio vartotojas, turintis patirties ir žinios galėtų įvertinti, ar smėlio dėžės programos elgesys greičiausiai yra kenkėjiškas, ir jūs galite gauti išvadų patvirtinimą nusiųsdami failą antivirusinių programų analitikui, naudodami „X-Ray“.