FTP protokolas veikė gana ilgą laiką ir vis dar dažnai naudojamas failams įkelti į interneto serverius. FTP yra gerai žinomas kaip nesaugus, nes duomenys perduodami aiškiu tekstu, kurį galima tiesiogiai nuskaityti iš paketinio šnipo. Tai reikštų, kad FTP prisijungimo informaciją, kurioje yra vartotojo vardas ir slaptažodis, gali užfiksuoti paketų snifferis, kai FTP kliento programinė įranga užmezga ryšį su FTP serveriu. Šifravimą FTP galima naudoti vietoj nesaugaus FTP naudojant SFTP arba FTPS protokolą.

FTP ne tik atskleidžia prisijungimo informaciją aiškiu tekstu, bet ir perkeltus failus iš kliento į serverį gali perimti ir vėl surinkti paketų naikiklis, norėdamas parodyti, kokie failai yra įkeliami į FTP serverį ar atsisiunčiami iš jų. Tai naudinga administratoriams aptikti neteisėto įmonės konfidencialių failų perdavimo tinklo srauto audito metu, tačiau juo taip pat galima piktnaudžiauti. Čia jums parodysime 5 nemokamas paketų šnipinėjimo programas, turinčias galimybę atkurti failus, kurie perduodami per FTP. 1. „ Intercepter-NG“

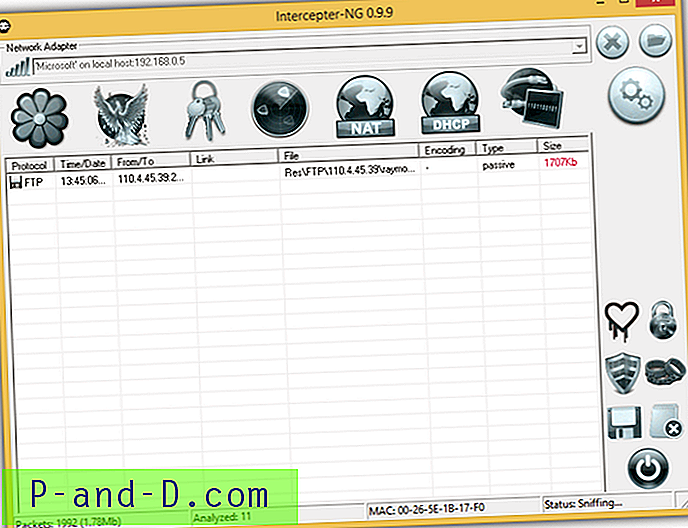

„Intercepter-NG“ yra tinklo priemonių rinkinys, turintis galimybę rekonstruoti failus, perkeltus į FTP protokolą. Išskyrus FTP, jis taip pat palaiko failų rekonstravimą iš HTTP \ IMAP \ POP3 \ SMTP \ SMB protokolo. Išskyrus failų rekonstravimą, „Intercepter-NG“ gali šifruoti pokalbių pranešimus ir slaptažodžių maišus, surinkti neapdorotus paketus ir atlikti keletą išnaudojimų, tokių kaip „Heartbleed“, „SMB Hijack“, „HTTP Injection“, „ARP“ klastojimas ir pan.

Norėdami pradėti šnipinėti tinklo paketus ir rekonstruoti failus, perkeltus į FTP, pirmiausia svarbu pasirinkti sąsają, kurią naudosite naršydami spustelėdami tinklo adapterio piktogramą, esančią viršutiniame kairiajame kampe. Spustelėję jį, perjungsite „Ethernet“ ir „Wi-Fi“. Tada spustelėkite išskleidžiamąjį meniu, kad pasirinktumėte aktyvųjį adapterį, o tada spustelėkite atkūrimo piktogramą, kad pradėtumėte uostyti. Eikite į „ Prisikėlimo režimą “, o rekonstruoti failai bus išvardyti ten.

Atsisiųsti „Intercepter-NG“

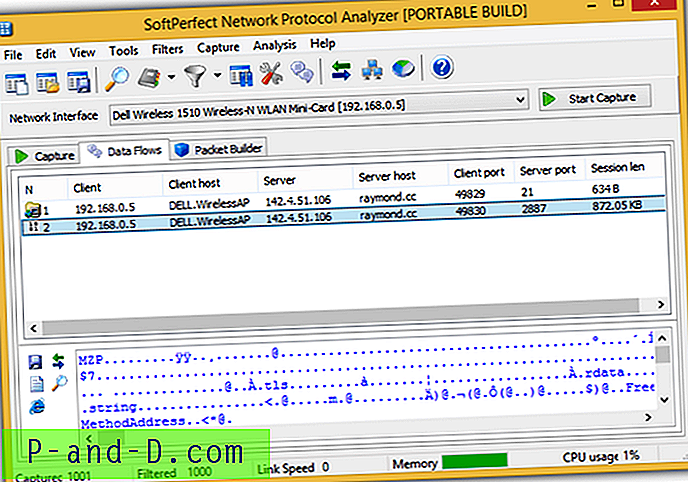

2. „ SoftPerfect“ tinklo protokolų analizatorius

„SoftPerfect“ tinklo protokolo analizatorius yra nemokamas paketinių duomenų sraigtas, skirtas tinklo jungtims analizuoti ir derinti. Nors tai nėra automatinis būdas surinkti failus paketuose, parodysime, kaip lengva juos rekonstruoti atliekant kelis veiksmus. Pirmasis žingsnis yra pasirinkti tinklo sąsają, kuri šiuo metu naudojama paketų užuomazgai, ir spustelėkite mygtuką Pradėti gaudymą. Baigę fiksuoti paketus, meniu juostoje spustelėkite „Užfiksuoti“ ir pasirinkite Rekonstruoti TCP seansus, kurie pateks į skirtuką „Duomenų srautai“.

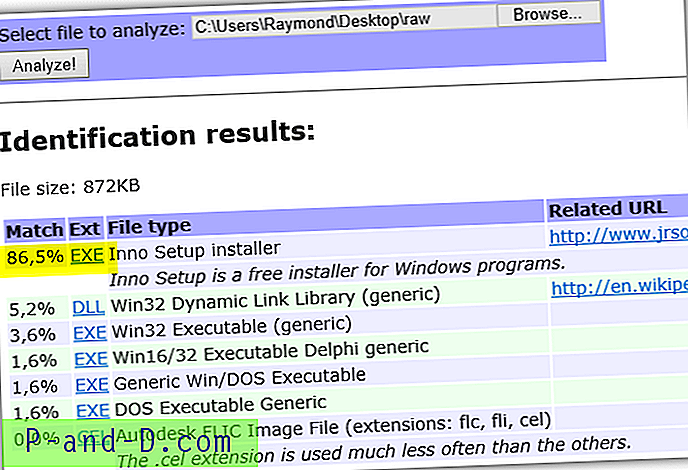

Atkreipkite dėmesį į serverio prievadą ir sesijos trukmę. Jei matote 21 prievadą ir didesnį seanso ilgį, greičiausiai tai yra failas, kuris perduodamas. Pasirinkite duomenų srautą ir spustelėkite išsaugojimo piktogramą, esančią apačioje kairėje, po to pasirinkę „Išsaugoti kaip neapdorotus duomenis“. Tada failo tipui nustatyti galite naudoti bet kurį iš šiame straipsnyje paminėtų įrankių. Jei failas yra palyginti mažas, galite nusiųsti jį į internetinį TrID failo identifikatorių, kad nustatytumėte failo formatą.

Patyręs vartotojas gali iškart pasakyti, kad pirmi keli baitai, rodantys „MZA“, yra vykdomasis failas.

Atsisiųskite „SoftPerfect“ tinklo protokolų analizatorių

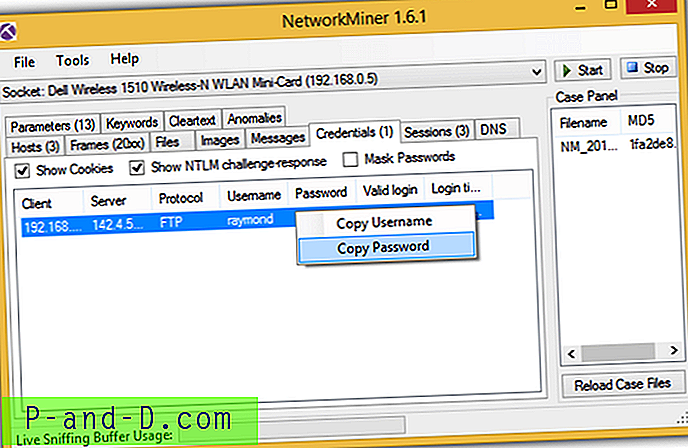

3. „ NetworkMiner“

„NetworkMiner“ iš tikrųjų yra labai galingas tinklo kriminalistinės analizės įrankis ir patogesnis vartotojui, palyginti su „WireShark“. Failo rekonstravimas puikiai veikia naudojant Ethernet adapterį, tačiau norint, kad belaidis ryšys būtų efektyvus, „AirPcap“ adapteris veikia geriausiai, o vidiniams belaidžiams adapteriams greičiausiai nepavyks surinkti jokio failo iš užfiksuoto paketo. Tačiau kitos funkcijos, tokios kaip prisijungimo kredencialų ištraukimas, vis tiek veiks.

Kitas „NetworkMiner“ pranašumas yra galimybė išanalizuoti PCAP failus, eksportuotus iš kitų paketų fiksavimo programinės įrangos, tokių kaip „WireShark“ ir „tcpdump“.

Atsisiųskite „NetworkMiner“

4. „ Wireshark“

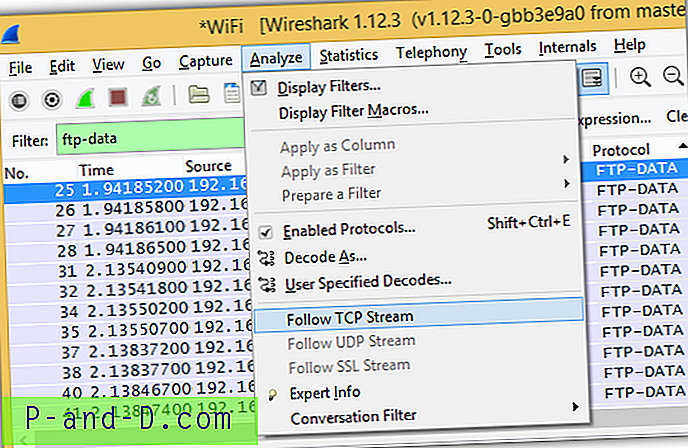

Nors „Wireshark“ dažniausiai naudoja profesionalai, norėdami užfiksuoti ir analizuoti paketus, nes jie nėra labai patogūs vartotojams, pastebime, kad iš tikrųjų gana lengva rasti FTP perduodamus duomenis naudojant paieškos funkciją, sekti TCP srautą ir galiausiai išsaugoti visą pokalbį kaip neapdorotas failas.

Filtro juostoje įveskite ftp-data į laukelį ir paspauskite Enter. Meniu juostoje spustelėkite „Analizuoti“ ir pasirinkite „Sekti TCP srautą“.

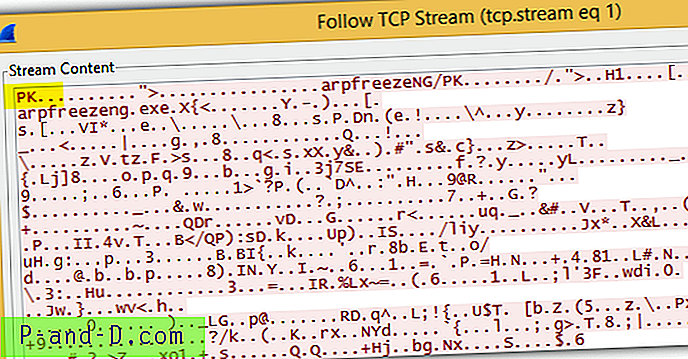

Atkreipkite dėmesį į keletą pirmųjų srauto turinio baitų, kurie suteiks jums failo plėtinio idėją. Žemiau pateiktame pavyzdyje parodytas PK, kuris yra ZIP failo formatas. Tiesą sakant, failo antraštėje taip pat rodomas ZIP failo, kuris yra arpfreezeNG, failo vardas.

Norėdami rekonstruoti failą, tiesiog pasirinkite Neapdorotas ir spustelėkite mygtuką Įrašyti kaip. Kadangi tai yra ZIP failas, turėtumėte jį išsaugoti su .ZIP plėtiniu ir, pageidautina, išsaugoti originalų failo pavadinimą kaip arpfreezeNG.zip.

Atsisiųsti „Wireshark“

5. „ SmartSniff“

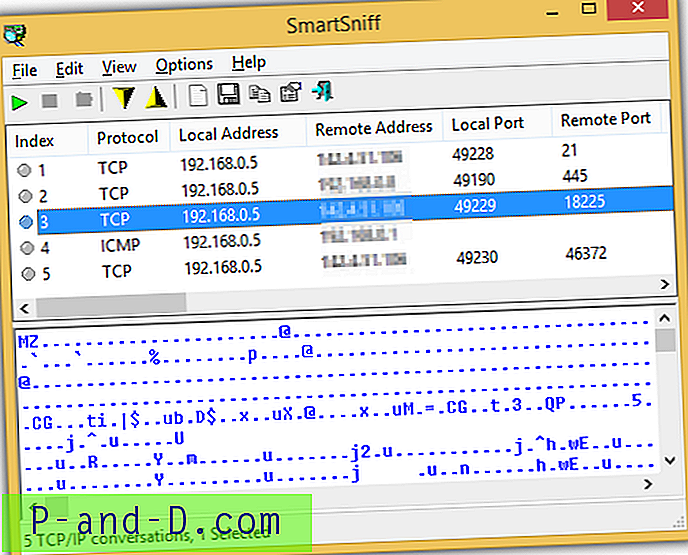

„SmartSniff“ yra nemokamas „Nirsoft“ sukurtas paketų naikiklis, o labai naudinga šio įrankio funkcija yra galimybė fiksuoti naudojant neapdorotus lizdus ir be trečiosios šalies „WinPcap“ tvarkyklės. Tačiau žinoma, kad neapdorotų lizdų metodas neveikia visų sistemų dėl „Windows“ API. Jei užfiksavote daug paketų, gali būti nelengva ieškoti paketinių duomenų, kuriuose yra perkelti failai.

Kaip matote iš aukščiau esančios ekrano kopijos, apatiniame skydelyje pateikti keli pirmieji baitai rodo, kad pirminiai duomenys yra vykdomasis failas. Paspauskite Ctrl + E, jei norite eksportuoti TCP / IP srautus ir būtinai išsaugokite juos kaip „Neapdorotų duomenų failai - vietiniai (* .dat)“. Pervardykite .dat plėtinį į .exe ir gausite rekonstruotą failą.

Atsisiųskite „SmartSniff“