„Windows“ operacinėje sistemoje yra maždaug nuo 40 iki 50 milijonų kodo eilučių ir neabejotinai yra programavimo klaidų, kurios gali sukelti problemų sistemoje „Windows“, o tai turi padaryti saugos ekspertai ar įsilaužėliai, norėdami rasti išnaudojamą galinį duris. Štai kodėl labai svarbu, kad kompiuteris, kuriame veikia „Windows“ operacinė sistema, ypač prijungtas prie interneto, būtų visada atnaujinamas su naujausiais pataisomis ar pataisomis, kad būtų užtikrintas stabilumas ir patikimumas.

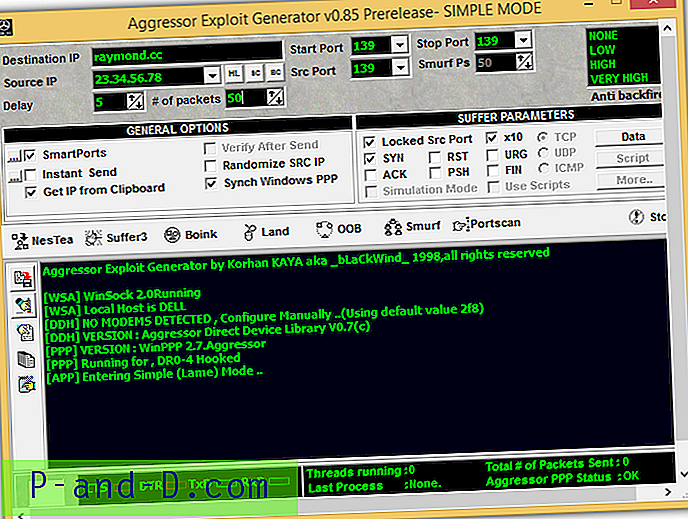

Džiugu žinoti, kad kiekviena naujesnė „Windows“ versija yra mažiau pažeidžiama nuotolinių atakų, kurios gali sudužti kompiuteriui mirus. Atgal į „Windows 95“, buvo daugybė skirtingų rūšių paslaugų teikimo atmetimo atakų, kurios gali sukelti sistemos užsiblokavimą. Be to, nedaug vartotojų žinojo apie „Windows Update“, kad tuo metu galėtų automatiškai tikrinti ir įdiegti saugos naujinimus, ir dauguma šių išpuolių įrankių yra pakankamai lengvi pradedantiesiems, tiesiog įvedant aukos IP adresą. Net pats pažangiausias „Windows“ atakos įrankis, tuomet vadinamas Aggressor Exploit Generator, turi paprastą režimą, kuris pelės paspaudimu gali paleisti „NesTea“, „Suffer3“, „Boink“, „Land“, OOB ir „Smurf“ atakas iš „Windows 95“.

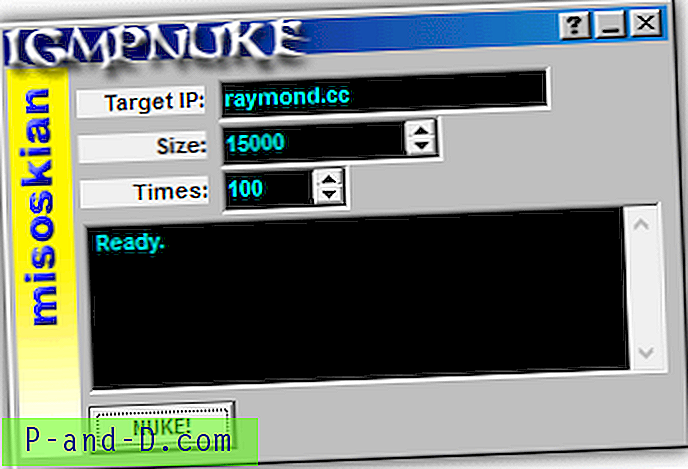

Visi „DoS“ įrankiai, galintys sugadinti „Windows 95“, buvo ištaisyti „Windows 98“, bet tada jie buvo pažeidžiami didelių IGMP paketų. „Misoskian“ sukurtas „IGMP Nuker“ yra viešai prieinamas visiems, norint jį sunaikinti „Windows 98“ sistemą tiesiog įvedus nuotolinio kompiuterio IP adresą.

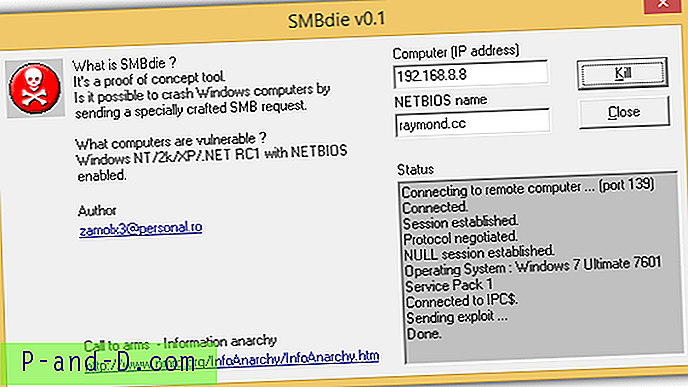

„Windows XP“ atsirado vėliau, tačiau taip pat nebuvo apsaugota nuo „nuke“ atakų. „Zamolx3“ sukūrė koncepcijos įrodymo įrankį, skirtą lengvai sugadinti „Windows XP“ su mėlynu mirties ekranu, siųsdamas specialiai sukurtą SMB užklausą XP kompiuteriui, tiesiog nurodydamas IP adresą ir kompiuterio pavadinimą. Nors „SMBDie“ reikalinga papildoma informacija, kuri yra NETBIOS vardas, ją gauti yra pakankamai lengva, spustelėjus IP adresą „-a“ jungikliu. Šiaip ar taip, kompiuteriai, kuriuose veikia „Windows XP“, neįdiegus jokio pakeitimų paketo, yra pažeidžiami šios atakos.

„Windows XP“ atsirado vėliau, tačiau taip pat nebuvo apsaugota nuo „nuke“ atakų. „Zamolx3“ sukūrė koncepcijos įrodymo įrankį, skirtą lengvai sugadinti „Windows XP“ su mėlynu mirties ekranu, siųsdamas specialiai sukurtą SMB užklausą XP kompiuteriui, tiesiog nurodydamas IP adresą ir kompiuterio pavadinimą. Nors „SMBDie“ reikalinga papildoma informacija, kuri yra NETBIOS vardas, ją gauti yra pakankamai lengva, spustelėjus IP adresą „-a“ jungikliu. Šiaip ar taip, kompiuteriai, kuriuose veikia „Windows XP“, neįdiegus jokio pakeitimų paketo, yra pažeidžiami šios atakos.

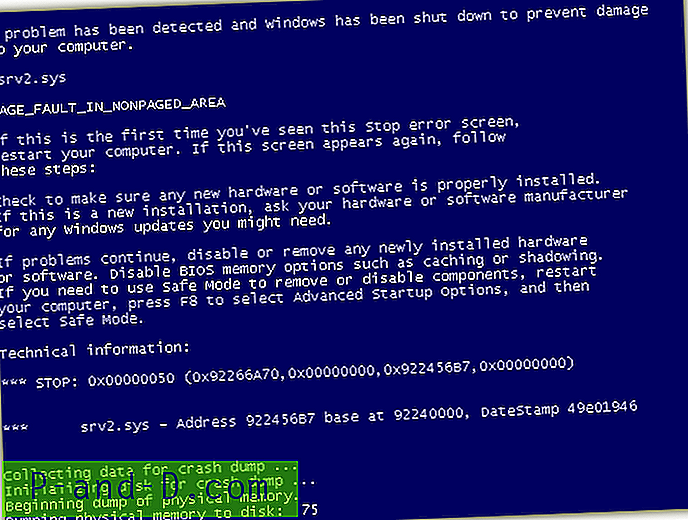

Daugelis žmonių sutiktų, kad „Windows Vista“ nėra labai stabili, nors grafiška vartotojo sąsaja atrodo gražiai. Tai nėra saugu nuo SMBDie atakos, tačiau, deja, naujesnis SMB2.0 kenčia nuo kitos pažeidžiamumo, kuris gali sukelti BSOD. Jei aukos kompiuteryje, kuriame veikia „Windows Vista“, nėra įdiegtas pataisymas ir „Windows“ ugniasienė yra išjungta, bus pateiktas mėlynas ekranas su klaida PAGE_FAULT_IN_NONPAGED_AREA, kurią sukėlė „srv2.sys“.

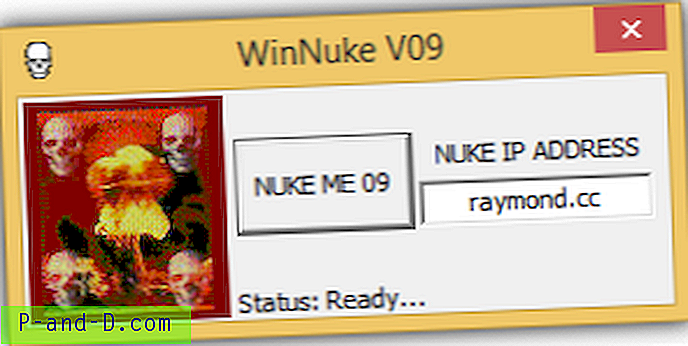

Originalus atakos scenarijus parašytas Python'e. Paleisti scenarijų „Windows“ yra taip paprasta, kaip įdiegti „ActivePython“, redaguokite scenarijų, kad pakeistumėte IP_ADDR aukos IP adresu, išsaugokite pakeitimus ir paleiskite jį. Yra gana daug dvejetainių „Windows“ versijų, kuriomis lengva naudotis, tačiau vis dar yra „SMB2Nuke“ iš www.illmob.org. Panašiai kaip seną gerą „WinNuke“ įrankį, tiesiog įveskite aukos IP adresą ir spustelėkite mygtuką, kad pradėtumėte ataką.

Naujai įdiegta „Windows Vista“, kuri dar nebuvo atnaujinta, yra tikrai pažeidžiama SMB 2.0 „nuke“, tačiau tada „Windows“ ugniasienė, įjungta pagal numatytuosius nustatymus, gali apsaugoti nuo išpuolio. Oficialų naujinimą MS09-050 galite atsisiųsti iš „Microsoft Security TechCenter“. „Windows 7“ dažniausiai yra saugi nuo SMB2.0 atakos, nes tai turi įtakos tik „Release Candidate“ (RC) versijai.

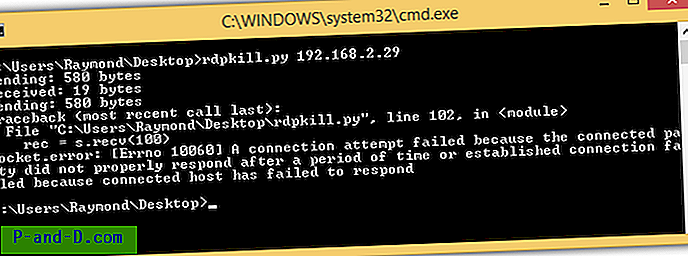

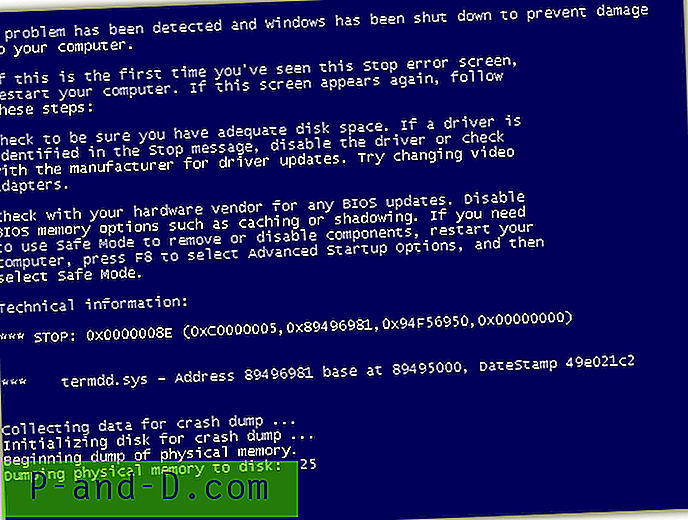

Nors kiekvienoje „Windows“ versijoje yra pažeidžiamumų, operacinė sistema yra gana saugi nuo šių išpuolių, jei nėra įrodymų, kad koncepcija būtų skelbiama viešai, kur kas nors gali ja piktnaudžiauti. 2012 m. Buvo atvejis, kai saugumo tyrinėtojas Luigi Auriemma rado nuotolinio darbalaukio pažeidžiamumą. Kažkas kitas sulaikė kodą ir išleido „Proof of Concept“ įrankį „Python“ scenarijuje, kuris gali sugadinti „Windows“ kompiuterį su nuotolinio darbalaukio įjungimu ir mėlynu mirties ekranu.

illmob.org palengvino atakos vykdymą naudojant „Windows“ vykdomąją programą. Tiesiog atsisiųskite, paleiskite, įveskite kompiuterio, kuriame įjungtas nuotolinis darbalaukis, IP adresą ir spustelėkite „Nuke it!“ mygtuką. Aukos kompiuteris iškart gaus mėlyną ekraną, kuriame rodoma paveikto failo termdd.sys klaida. Failas termdd.sys yra nuotolinio darbalaukio serverio tvarkyklė, todėl jis suteikia jums užuominą, kad mėlyną ekraną sukelia nuotolinis darbalaukis.

„Windows XP“, „Vista“ ir 7 yra pažeidžiamos MS12-020 atakos. Jei dėl tam tikrų priežasčių jūsų kompiuteris nėra visiškai atnaujintas, galite rankiniu būdu atsisiųsti ir įdiegti MS12-020 pataisą iš oficialios „Microsoft“ svetainės.

Baigiamosios pastabos : Kaip matote, nuolat atnaujinkite „Windows“ operacinę sistemą, kad apsaugotumėte nuo žinomų pažeidžiamumų išpuolių. Taip pat turėsite įsitikinti, kad trečiųjų šalių programinė įranga taip pat visada yra naujausia, taip pat svarbu turėti gerą antivirusinę programinę įrangą, apsaugančią jūsų kompiuterį nuo kenkėjiškos programinės įrangos.