Prieš keletą mėnesių vienas mano klientas man pranešė, kad kai jie naudojasi savo svetaine per „Google“, jie automatiškai nukreipiami į išpuolių svetainę, apie kurią pranešė „Firefox“. Tačiau jiems nėra problemų tiesiogiai patekti į svetainę. Kai patikima svetainė nukreipiama į išpuolių svetainę, tai reiškia, kad svetainė yra nulaužta, o kai kurie scenarijai buvo modifikuoti, kad būtų sukurtas automatinis nukreipimas.

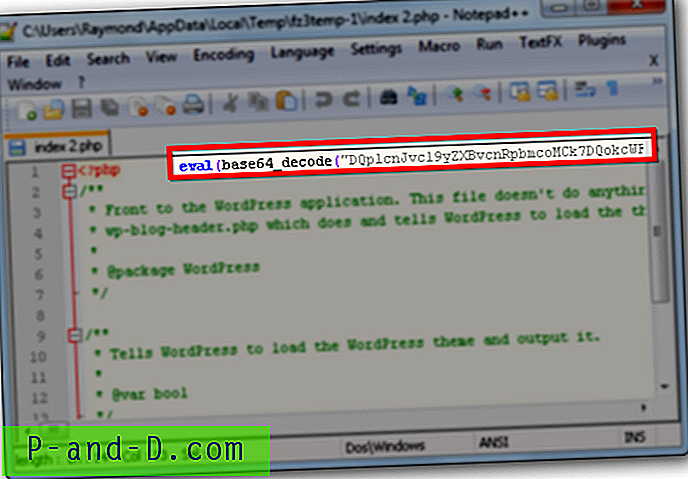

Kai aš žiūrėjau kai kuriuos PHP failus, buvo daug evalų (base64_decode kodas pridedamas po

Po kelių savaičių pastebėjau, kad visos „Worpdress“ svetainės vėl buvo užkrėstos kenksmingu kodu! Tai, ką aš anksčiau padariau, buvo tik sutvarkymas peradresavimas, bet daugiau nenagrinėjau kenksmingo kodo injekcijos priežasties. Ištyrus atrodo, kad vienas mano klientas suaktyvino temą, kuri naudoja seną ir pažeidžiamą „TimThumb.php“ scenarijų, kai naujausia versija šiandien yra 2.8.10. Jei pakeisite seną „tiumthumb.php“ naujausia, tai neturėtų užkirsti kelio tinklalapiui įvesti kenksmingą kodą. Norėdami išvalyti svetainę, radau PHP scenarijų, kuris gali automatiškai nuskaityti visus svetainėje esančius PHP failus ir pašalinti bet kokį žinomą kenksmingą „eval base64_decode“ kodą. Štai kaip atrodo kenksmingas kodas, kai jis įdedamas į PHP failą. Į vieną PHP failą gali būti suleista keletas kodų, todėl turėsite patikrinti visą failą.

Atsitiktinės raidės ir skaičiai yra užkoduoti 64 bazėje ir ją galima iššifruoti iš kai kurių internetinių paslaugų, siūlančių tokią paslaugą. Iškodavus „base64“, visi, kurie pateko iš tokių paieškos sistemų, kaip „Yahoo“, „Google“, „Bing“ ir kt., Automatiškai nukreipiami į minkof.sellclassics.com.

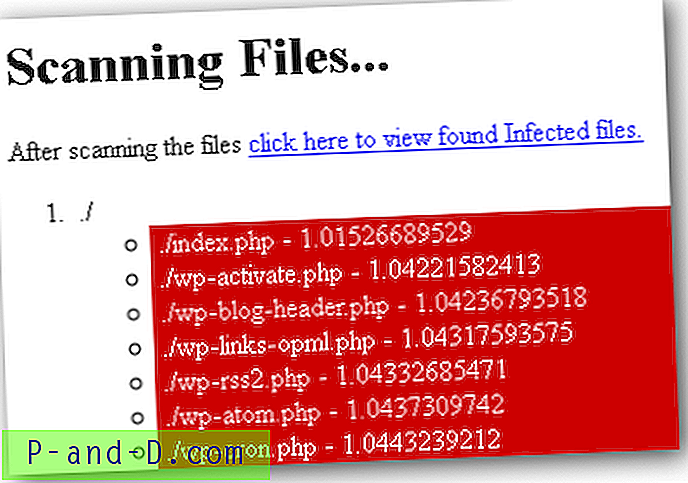

Norėdami pradėti išvalyti švirkščiamą kenksmingą „base64_decode“ kodą, viskas, ką man reikia padaryti, - įkelti domeno šaknyje puikų failą cleaner_2.5.php, kurį parašė „PHP Beginners“, tada paleisti scenarijų iš svetainės. Pvz., Http://www.test.com/cleaner_2.5.php. Scenarijus pradės nuskaityti ir pašalinti visus aptiktus kenksmingus kodus iš PHP failų. Prieš paleisdami šį scenarijų, būtinai pasidarykite atsarginę savo svetainės failų atsarginę kopiją, kad būtų galima sugrąžinti visus švaresnio scenarijaus pakeitimus.

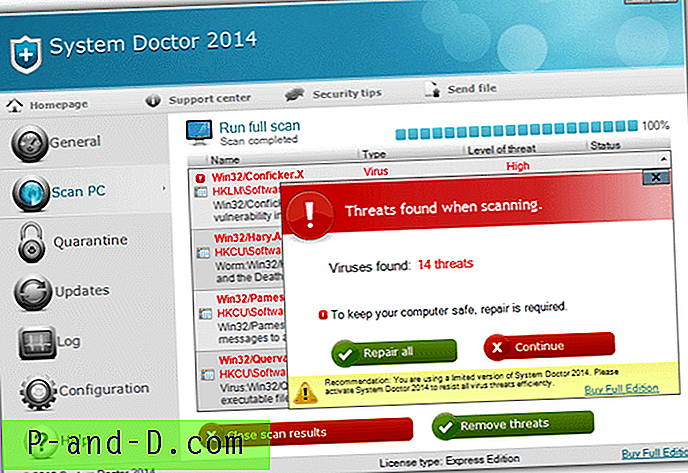

Kai švaresnis scenarijus bus nuskaitytas, jis parodys užkrėstų failų kiekį. Šis švaresnis scenarijus yra puikus laiko ir pastangų taupymas! Po valymo būtinai pakeiskite „WordPress“ vartotojo ir duomenų bazės slaptažodį. Jei išvalius jūsų svetainę ir toliau įsilaužėte ir nežinote, kokia yra to priežastis, gali būti, kad užpuolikas kai kuriuos failus nuleido giliai kai kurių aplankų viduje, suteikdamas jiems prieigą prie jūsų svetainės. Galite paleisti skaitytuvo scenarijų ir nusiųsti nuskaitymo rezultatą scenarijaus autoriui adresu  .

.

Atsisiųsti švaresnį scenarijų Atsisiųskite skaitytuvo scenarijų